【図解でみる】ランサムウェア対策方法を解説!最新の攻撃方法とは?

目次

はじめに

2020年8月時点で、ランサムウェア攻撃によって、国内企業や海外関係会社の被害が明らかになっています。規模の大小、扱っている情報の機密性等に関わらず、ITシステムにより事業が成り立っている、あらゆる企業・組織が標的となりえるため、非常に注意を要する脅威となっています。今後、大金が絡むことから攻撃者が集まり組織化することで、ますます脅威が増大していく可能性があります。企業の経営者は、事業の継続を脅かすような大規模な被害が生じ得る可能性があることを認識し、事業継続計画(BCP)の策定等において留意すべきでしょう。

(https://www.ipa.go.jp/files/000084974.pdf)(確認日 2022年1月18日)

(https://www.ipa.go.jp/files/000057314.pdf)(確認日 2022年1月18日)

ランサムウェアとは

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、パソコン等の端末およびネットワーク接続された共有フォルダ等に保管されたファイルを、利用者の意図に沿わず暗号化して使用不可にする、または画面ロック等により操作不可とするウイルスの総称です。その制限の解除と引き換えに金銭を要求する挙動から、このような不正プログラムをランサムウェアと呼んでいます。

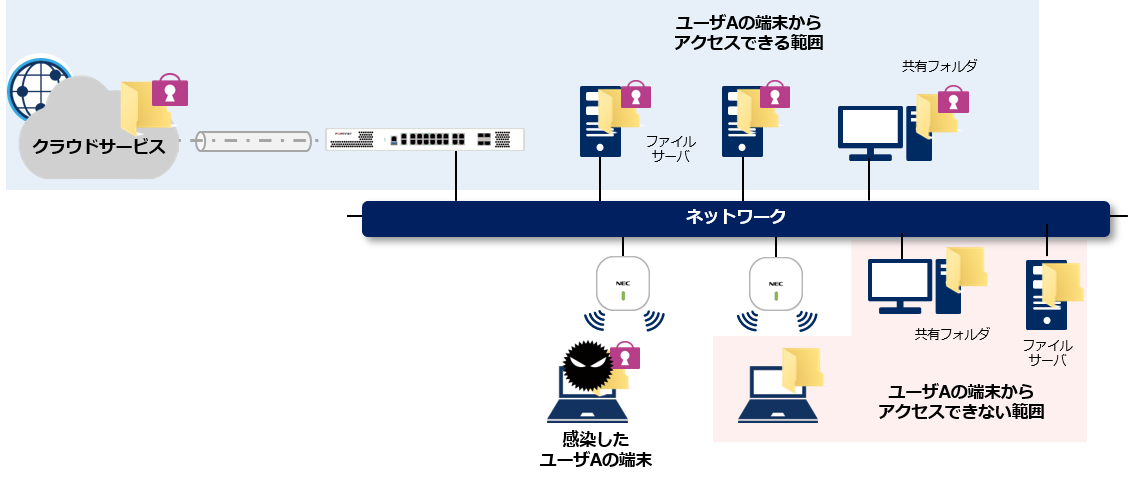

ランサムウェアの被害事例は、ファイル暗号化型によるものが多く、ファイル暗号化型のランサムウェアに感染させられた場合、パソコン等の端末に保存されているファイルの暗号化だけでなく、その端末からアクセス可能なファイルサーバやクラウド上のファイルも暗号化され、使用できなくなる場合があります。

| ランサムウェアのタイプ | 使用不可にする対象 | ランサムウェアの例 |

|---|---|---|

| ファイル暗号化型 | 画像、文書、データ等のファイル | WannaCryptor等 |

| 端末ロック型 | 端末そのもの | Android端末のランサムウェア等 |

ファイル暗号化型のランサムウェア感染時の影響範囲

ファイル暗号化型のランサムウェアに感染した場合、当該端末だけでなく、同一ネットワーク上のファイルサーバや接続している記録媒体などにもその影響が及ぶ場合があります。感染したパソコンが(その際、ログインしているユーザの権限で)アクセス可能な場所にあるファイルに影響が及ぶ場合があります。

(2) 感染した端末内のクラウドと同期するフォルダ内のファイル(①に含まれる)

(3) 感染した端末に接続されている外付けHDD内に保存されているファイル

(4) “(2)”を同期することによるクラウド内のファイル(上書き)

(5) 他の端末上の感染した端末と共有しているフォルダ内のファイル

(6) ファイルサーバ上で感染した端末がアクセスできる(書き込み権限がある)領域に保存されているファイル

ランサムウェア攻撃の動向

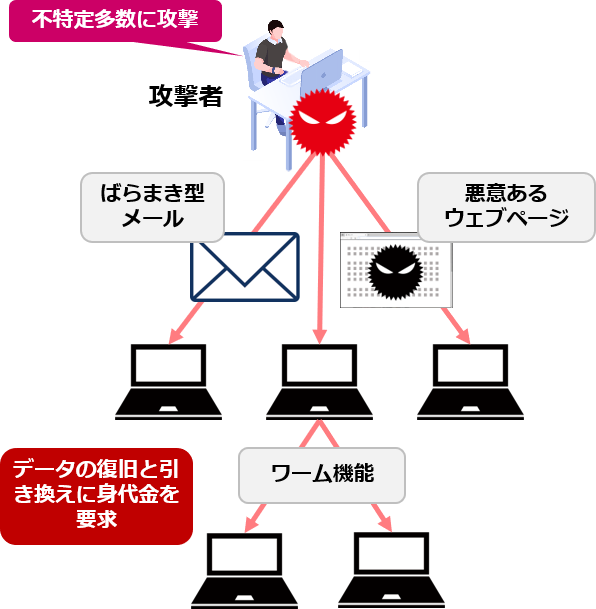

従来のランサムウェア攻撃

攻撃者は個人、企業・組織及び端末やサーバといった対象など明確な標的を定めずに悪意あるウェブサイトの閲覧者への攻撃やウイルスを添付したメールのばらまき、ワーム機能等によってランサムウェアへの感染を試み、運悪く感染し、支払いに応じる被害者から金銭を得ようとする戦略です。現時点においても、この攻撃が無くなったわけではないため、引き続き注意が必要です。

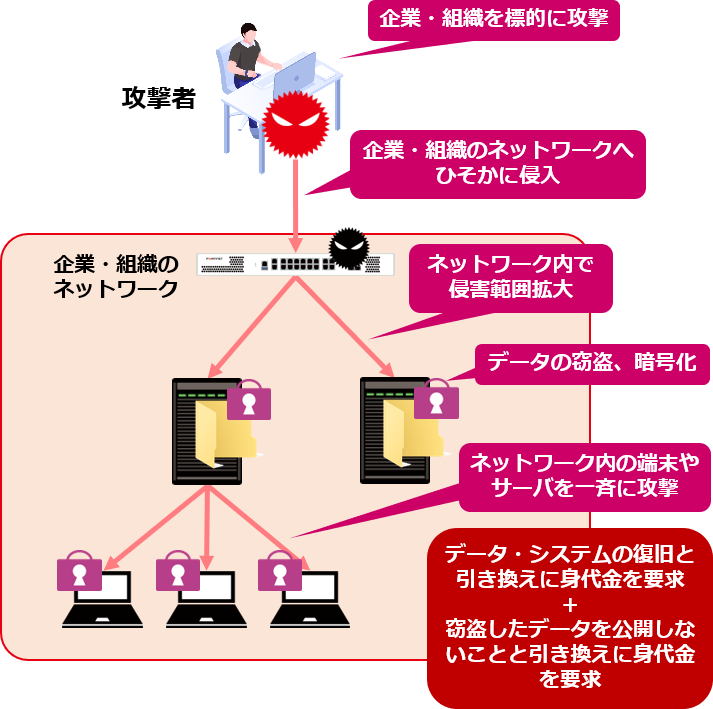

新たなランサムウェア攻撃

攻撃者は企業・組織を標的とし、新たな攻撃方法を用いて、事業継続のため金銭を支払わざるを得ない状況を作り上げ、より確実に、かつ高額な身代金(数千万から数億円)を得ようとする戦略です。新たなランサムウェア攻撃により、企業・組織の事業継続に関わる非常に危険な脅威となっています。

2つの新たな攻撃方法

人手によるランサムウェア攻撃(human-operated ransomware attacks)

諜報活動を目的とする標的型サイバー攻撃と同様、攻撃者自身が様々な攻撃手法を駆使して、企業・組織のネットワークへの侵入、侵入後の侵害範囲拡大等をひそかに進めていく攻撃方法です。

・事業継続に関わるシステムや機微情報が保存されている端末やサーバ等を探し出し、ランサムウェアに感染させる

・ドメインコントローラのような管理サーバを乗っ取り、一斉に企業・組織内の端末やサ ーバをランサムウェアに

感染させる

二重の脅迫(human-operated ransomware attacks)

ランサムウェアにより暗号化したデータを復旧するための身代金要求に加え、暗号化する前にデータを窃取しておき、支払わなければデータを公開する等といった二重に脅迫する攻撃方法です。

ランサムウェア対策について今すぐ相談する≫

攻撃方法 比較図

従来のランサムウェア攻撃

新たなランサムウェア攻撃

3つの新たな侵入手口

近年の攻撃は、攻撃者が企業・組織のネットワークへ侵入するところから始まります。従来のランサムウェア攻撃のような受信者が実行してしまうことで、ランサムウェアに感染させられるといった手口とは大きく異なってきています。

被害事例に関する報道やセキュリティベンダ等のレポートより、インターネット上に公開されているサーバや機器等に対し、設定の不備や脆弱性を悪用する手口や攻撃メールを送り付ける手口が確認されています。

リモートデスクトップサービスを経由した侵入

攻撃者は、企業・組織がインターネット上に公開しているリモートデスクトップサービスを調査

VPN装置の脆弱性を悪用した侵入

攻撃者は、企業・組織が使用している、脆弱性が残存するVPN装置の脆弱性を悪用して侵入

※脆弱性を解消済みで攻撃を確認できなくとも、脆弱であった期間に認証情報が窃取されている可能性があります。

不正なメールを送り付けて遠隔操作ウイルス等に感染させ、端末を乗っ取ることによる侵入

攻撃者は、企業・組織へ遠隔操作ウイルス等を添付したメールや遠隔操作ウイルス等をダウンロードさせるURLリンクを記載したメールを送り付ける

対策

新たなランサムウェア攻撃は、標的型サイバー攻撃と同様の手口で企業・組織のネットワークへ侵入し、侵害範囲の拡大やサーバ等をランサムウェアに感染させたり情報を窃取するため、次のような侵入対策を行うことが重要です。特に、リモートデスクトップサービスの不用意な露出の停止、VPN装置の脆弱性の解消等、悪用事例のある箇所への対策は優先的に実施する必要があります。また、設定変更や見直しで実現できる範囲も多くありますが、新しいランサムウェア攻撃は従来の攻撃の対策に加え、標的型サイバー攻撃と同様の全般的な対策を行う必要があり、リスク低減のための多層的な防御策を講じることをおすすめします。

・アクセス可能なプロトコルやサービスも最低限のものとし、 アクセス可能な範囲を限定する。

・強固な認証方式を使用する

・アクセスや認証のログを取得し、監視する

・脆弱性の公開後、悪用手法が出回るまでの期間が短いため迅速に対応できる体制や計画を整備する

※ランサムウェア攻撃に限らず、複数の拠点(特に海外拠点)をネットワークで接続している場合、防御の弱い拠点から侵入され、中枢が侵害される事例が散見される

データ・システムのバックアップ

データやシステムのバックアップを行うことは事業継続において、引き続き重要な対策の一つです。

ランサムウェアの影響は感染端末だけでなく、感染端末からアクセス可能な別の端末やクラウド上のデータにも及ぶため、データをバックアップする際には、次の5点に留意する必要があります。

なお、バックアップからのデータやシステムの復旧を迅速かつ確実に行えるように、対応フローの整備や訓練、復旧テスト等を実施しておくことも重要です。