【社内外からの不正アクセス防御!セキュリティ管理に!】UTM3選

目次

UTM3選

製品によってセキュリティ設定のレベルや拡張性、クラウド面での管理についての機能及び仕様が異なります。

検知方式の違いやスループット差

2.セキュリティ機能・設定の柔軟性

通信設定(許可/禁止)の項目や数

3. セキュリティ脅威の見える化

ブロックログ等の閲覧・管理者画面の操作性

| 項目 | A社 | B社 | C社 | |

|---|---|---|---|---|

| 仕様 | ルータ機能 (+UTMオプション) |

UTM (ルータの直下に設置) |

UTM (ルータ機能有) |

|

| UTM機器評価 ※自社調べ |

検知・処理能力 | ★★ | ★★ | ★★(★) |

| セキュリティ機能 | ★★ | ★★ | ★★★ | |

| セキュリティ設定の柔軟性 | ★ | ★★ | ★★★ | |

| 運用管理(管理コンソール) | ★ | ★★★ | ★★ | |

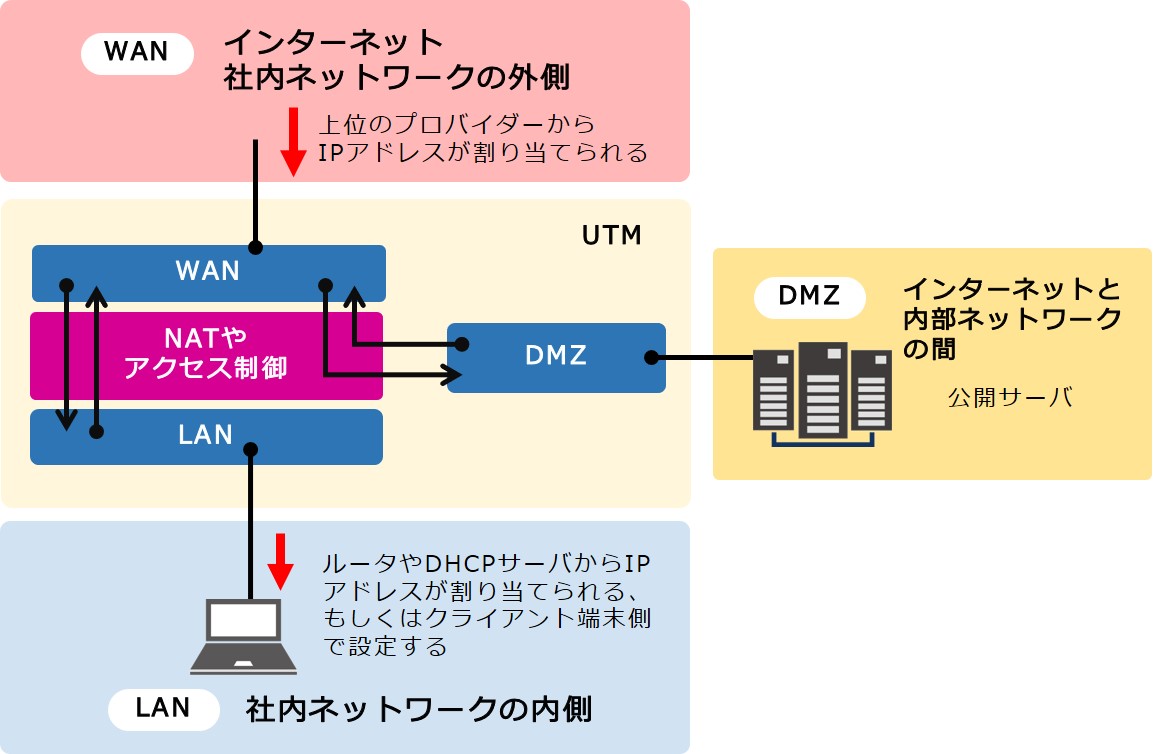

3つのゾーンと保護すべきゾーン

UTMによる5つの水際対策

2. IPSでDoS攻撃を検知してブロック

3. アンチウィルス機能で脅威データを検知して無害化

4. C&C通信検知・遮断で情報漏えいを防ぐ

5. WebフィルタリングでWeb閲覧をコントロール

DMZで監視

外部からのアクセスを許可することになるため、脆弱性の一つになる。社内NWとは異なるゾーンを作り、UTMで通信を監視を強化する。

EPPやEDRによるマルウェア対策

クライアント端末はEPPセキュリティでパターンマッチングや振る舞い検知によるウィルスに感染しない対策と、EDRによる感染後対策(検知、隔離、追跡)も併せて必要

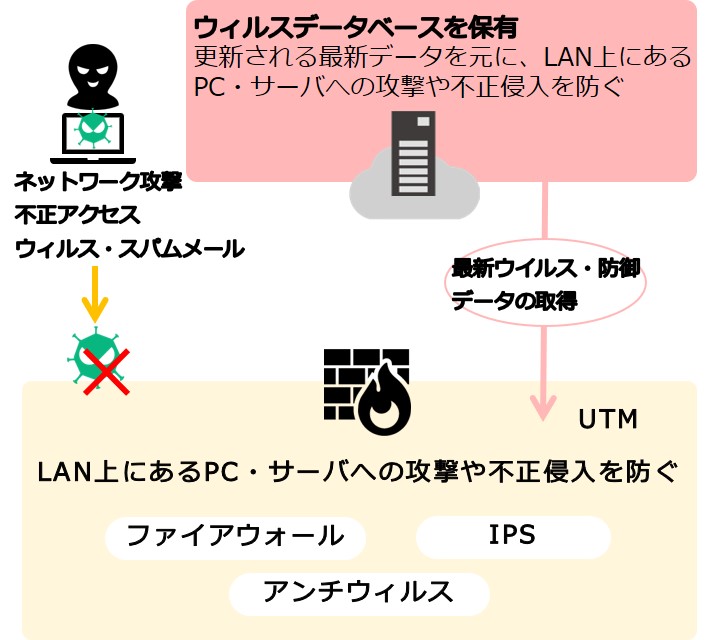

UTMでの入口(水際)対策 ~主な機能~

従来のファイアウォール機能に加え、IPS、アンチウィルス、Webガード、URLフィルタリングといった複数のセキュリティ対策を組み合わせた多層防御を実現する機器です。見落としによるミスやコンプライアンス違反など内部からの脅威を未然に防ぐことができます。

その1.ファイアウォールで任意の通信を遮断

データ通信の内容ではなく、ヘッダ部の情報(IPアドレス・ポート番号など)をもとに不正アクセスを制限する。正規の通信を使ったDoS攻撃・スクリプト攻撃を防げない。

その2.IPSでDoS攻撃を検知してブロック

企業ネットワークへ不正侵入を試みる攻撃パターンやDoS攻撃などのネットワーク異常・脅威を検知し、検知したトラフィックを遮断することで、不正侵入を防ぐ。

その3.アンチウィルス機能で脅威データを検知して無害化

メール、Web閲覧、ファイルダウンロードを監視し、ウィルスや危険なコードが含まれるプログラムデータを検出したときにパケット内のプログラムデータを書き換え無害化する。

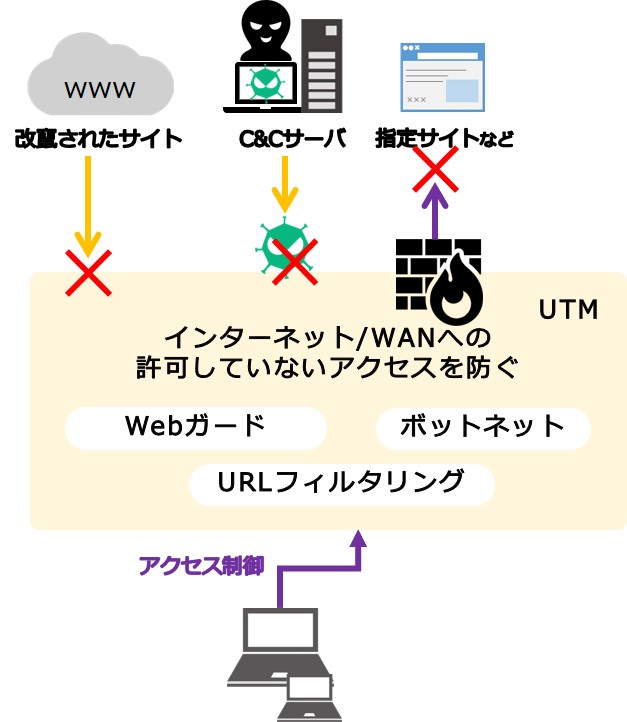

UTMでの出口対策 ~主な機能~

内部対策として、業務上不適切なアクセスを制御することや感染してしまった際に攻撃者サーバーとの通信を遮断する対策が情報漏えい及び被害の拡大防止の上で重要です。

その4.C&C通信検知・遮断で情報漏えいを防ぐ

C&Cサーバ(マルウェアに感染した被害者PC群(ボットネット) を乗っ取り、悪意のある操作を行う外部の攻撃者指令サーバ)との通信をURL・IPアドレスデータベースまたはパケット検査を用いて検知・ブロックすることで情報漏えいを防止する。

ボットの拡大を行う

・被害者のPC内にある機密情報を攻撃者宛てに送信させる。不正アクセス

を仕掛ける

・他者へのメール送信やスパムメールを送信させる

・大量のボットから特定のサイトに対して一斉通信を行うことで、通信過

多によるWebアプリケーションダウンを引き起こす(DDoS攻撃)

その5.Web閲覧をガード&コントロール

【Webガード】

格納されたシグネチャ情報により、フィッシングサイトや閲覧によってウィ

ルス感染を起こす危険なWebサイトなどへのアクセスをガードする。

【URLフィルタリング】

対象となるURLを登録して、通信の透過、廃棄を制御する機能及びギャンブルやドラッグ、アダルト等のカテゴリから選択しサイトへのアクセスをブロックする機能。閲覧することが不適切なインターネット上のWebサイトをユーザーに表示させない。

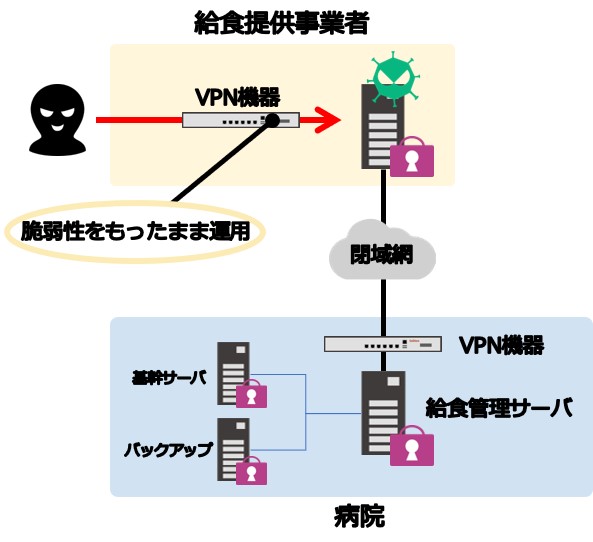

ファームウェアアップデートの重要性

ランサムウェア攻撃において、初期アクセス・継続的な侵入としてVPN機器、アプリケーション、ファイアウォールなどに存在するファームウェアやセキュアブートレベルの脆弱性を狙った攻撃が増加しています。なかでも、近年ランサムウェアの感染経路として最も多いのが、「VPN機器からの侵入」となっており、そのほとんどがソフトウェアのアップデートがされず脆弱性を持った機器から発生しています。

侵入後、攻撃者はデバイスのファームウェアに悪意のあるコードを書き込み制御することで、ウイルス対策機能を無効化したり回避が可能となり、各システムへ侵入することができます。また、最後の手段として攻撃者は単にファームウェアを破壊し、デバイスを無効化させることも可能です。

ランサムウェア発生例

攻撃手法

ランサムウェア(身代金要求型ウイルス)

感染経路

給食提供事業者がデータセンターに設置していたリモートメンテナンス用VPN機器

被害内容

電子カルテシステム及び関連するネットワークが完全に停止。同センター内でも電子カルテの閲覧ができない状態となった。

原因

VPN機器のソフトウェアのバージョンが更新されず、古いまま運用されていたため、脆弱性を突かれ侵入されたと考えられる。侵入以後は、ウイルス対策機能などが無効化された形跡が確認されている。

セキュリティ用語集

| 用語 | 内容 |

|---|---|

| UTM | 総合脅威管理と訳されます。UTMは、IPSやアンチウィルスゲートウェイ、Webフィルタリングなど複数のセキュリティ機器を1つにまとめた機器です。 |

| IDS/IPS IDS:侵入検知システム IPS:侵入防御システム | サーバーなどへの不正侵入やサイバー攻撃を検知・防御するためのセキュリティ製品のことです。 特徴:パケットの中身を見て不正かどうかを判断する。 “IDS”は不正なパケットを検知すると管理者に通知を行う。検知後の対応は管理者に任せられ、負荷が高くなる。そこで、IDSの機能を追加した“IPS”が不正なパケットを検知し、パケットを遮断することができる。 |

| ファイアウォール | LANとの境界に設置し、不審な通信がLANに侵入するのを防ぐ機器や機能のことです。基本的な機能は、宛先や送信元のIPアドレスやポート番号に応じて通信の可否を決めることです。(パケットフィルタリング) |

| 標的型攻撃 | 不特定多数を相手にするのではなく、特定の相手(企業や組織、または個人や特定のサーバ)をターゲットとしたサイバー攻撃です。あらかじめ行った調査結果から絞った標的に向けて「なりすましメール」を送るようなシナリオが考えられ、実行されます。 |

| DoS攻撃 (サービス拒否攻撃) | 悪意を持つ第三者がインターネットに公開されているWebサービスを利用できないようにするサイバー攻撃のことです。 |

| ゼロデイ攻撃 | OSやアプリケーションのセキュリティーに関する欠陥や弱点(脆弱性)に対する修正プログラムが提供される前に、脆弱性を利用されるサイバー攻撃のことです。 |

| ランサムウェア “WannaCry” | 身代金要求型のランサムウェアWannaCry”。自己複製機能を持つワームで、2017年数日で世界中に感染が広まり、30万台を超えるPCが被害を受けました。Windowsの脆弱性を狙ったゼロデイ攻撃でありました。。 |

| Emotet(エモテット) | 悪意のある攻撃者によって送られる不正なメールから感染が拡大していくマルウェアです。 |